[Practical Malware Analysis] Lab01-02.exe 분석

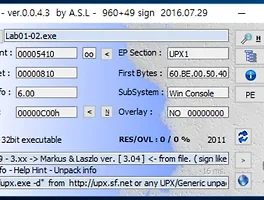

정적 분석01. 자동화 분석분석 도구 : virustotal.com, PEView분석 결과 :Lab01-02.exe : 57/72 탐지, V3, ALYac Trojan 으로 탐지 02. 패킹 여부 확인분석 도구 : Exeinfope, PEView분석 결과 :실행 파일의 섹션 이름이 upx0, upx1, upx2로 나타내는 것을 통해서 UPX로 패킹된것을 추측할 수 있다. 또, exeinfo를 사용하여서 UPX로 패킹 된 것을 다시 확인하였고, UPX를 사용하여 언패킹 진행 후 분석합니다. 03. strings 확인분석 도구 : strings, OllyDBG분석 결과 : 위와 같은 strings가 실행 파일에 저장되어 있는 것을 확인하였습니다. OllyDBG로 확인한 결과 HGL345는 뮤텍스 이름으로,..

[Practical Malware Analysis] Lab01-02.exe 분석

정적 분석01. 자동화 분석분석 도구 : virustotal.com, PEView분석 결과 :Lab01-02.exe : 57/72 탐지, V3, ALYac Trojan 으로 탐지 02. 패킹 여부 확인분석 도구 : Exeinfope, PEView분석 결과 :실행 파일의 섹션 이름이 upx0, upx1, upx2로 나타내는 것을 통해서 UPX로 패킹된것을 추측할 수 있다. 또, exeinfo를 사용하여서 UPX로 패킹 된 것을 다시 확인하였고, UPX를 사용하여 언패킹 진행 후 분석합니다. 03. strings 확인분석 도구 : strings, OllyDBG분석 결과 : 위와 같은 strings가 실행 파일에 저장되어 있는 것을 확인하였습니다. OllyDBG로 확인한 결과 HGL345는 뮤텍스 이름으로,..

[Practical Malware Analysis] Lab01-01.exe, Lab01-01.dll 분석

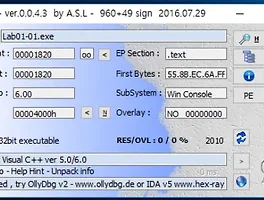

정적 분석자동화 분석분석 도구 : virustotal.com분석 결과 :Lab01-01.exe : 감지율 55/72, 알약, 안랩 등에서 백도어, Torjan 로 감지Lab01-01.dll : 감지율 47/73, 알약, Google 등에서 백도어, Torjan로 감지 패킹 여부분석 도구 : exeinfo분석 결과 :Lab01-01.exe, Lab01-01.dll 모두 패킹되지 않은 것을 확인하였고, Microsoft Visual C-++ 로 컴파일 되었음을 추측할 수 있습니다. 컴파일 시간분석 도구 : PEiD분석 결과 : Lab01-01.exe 는 2010/12/19 16:16:19 UTC 에 컴파일에, Lab01-01.dll 은 2010/12/19 16:16:38 UTC 에 컴파일 된 것으로 보아 L..

[Practical Malware Analysis] Lab01-01.exe, Lab01-01.dll 분석

정적 분석자동화 분석분석 도구 : virustotal.com분석 결과 :Lab01-01.exe : 감지율 55/72, 알약, 안랩 등에서 백도어, Torjan 로 감지Lab01-01.dll : 감지율 47/73, 알약, Google 등에서 백도어, Torjan로 감지 패킹 여부분석 도구 : exeinfo분석 결과 :Lab01-01.exe, Lab01-01.dll 모두 패킹되지 않은 것을 확인하였고, Microsoft Visual C-++ 로 컴파일 되었음을 추측할 수 있습니다. 컴파일 시간분석 도구 : PEiD분석 결과 : Lab01-01.exe 는 2010/12/19 16:16:19 UTC 에 컴파일에, Lab01-01.dll 은 2010/12/19 16:16:38 UTC 에 컴파일 된 것으로 보아 L..